Leçon numéro 2

La sécurité des mots de passe.

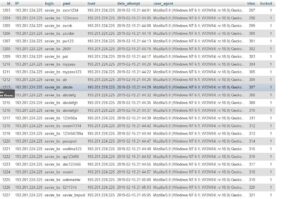

En ce moment, il y a une vague particulièrement massive d’attaques sur différents sites, et cela n’est probablement pas anodin dans le contexte actuel. En 2014 le système Renater a été l’objet d’attaques massives, et ce dispositif https://services.renater.fr/ gère notamment toutes les boîtes mail académiques, ainsi que celle d’un certain nombre d’organismes publics. Nous avons pendant un temps utilisé la plate-forme de messagerie qui lui est associée, et qui s’appelle sympa.

https://www.sympa.org/users/custom

Tous ces dispositifs sont vulnérables, et la première vulnérabilité vient de l’utilisateur lui-même. Pour illustrer ceci, voici une étude de cas.

Attaque par robot dissimulé derrière un VPN.

Le principe est simple, à partir d’un login, un robot va essayer des combinaisons aléatoires de mot de passe toutes les deux ou trois secondes.

À l’extrême droite au bas de chacune des pages de nos sites, vous avez ce symbole extrêmement discret

qui une fois déplié donne cette indication.

Cela impose au robot hostile de cocher une case supplémentaire et donc d’user des ressources en puissance de calcul.

En d’autres termes, et pour que les choses soient claires, vous devez veiller à ce que votre mot de passe soit suffisamment complexe pour ne pas être craqué en force brute.

Pour faire cela vous pouvait utiliser un générateur de mot de passe comme celui-ci. Vous avez différentes options plus ou moins complexes.

La mémorisation des mots de passe est souvent le problème le plus complexe à résoudre, et trop souvent on utilise le même partout.

Il faut rendre la tâche la plus difficile possible au robot hostile. Et par voie de conséquence si l’on a du mal à retenir un mot de passe générée de façon aléatoire trouver une référence qui a du sens pour vous. Et transcrire cela en langage phonétique.

Par exemple: Le modèle de l’une de mes motos, était une Yamaha 900 CC appelé diversion.

Pour ce qui me concerne j’en ai fait un mot de passe de façon phonétique, ce qui donnait : « 10vr6on » – on peut bien entendu complexifier la chose avec des caractères spéciaux @ $ # } et bien d’autres astuces.

Si le président de la république change les mots de passe de la dissuasion nucléaire une fois tous les 15 jours, on peut considérer que changer de mot de passe sur un certain nombre d’éléments sensibles comme les comptes bancaires en ligne, la messagerie professionnelle, la messagerie privée, et bien entendu les sites des Clionautes au moins une fois par an, ne devrait pas constituer un effort insurmontable. La résilience commence aussi dans la gestion de sa vie numérique.